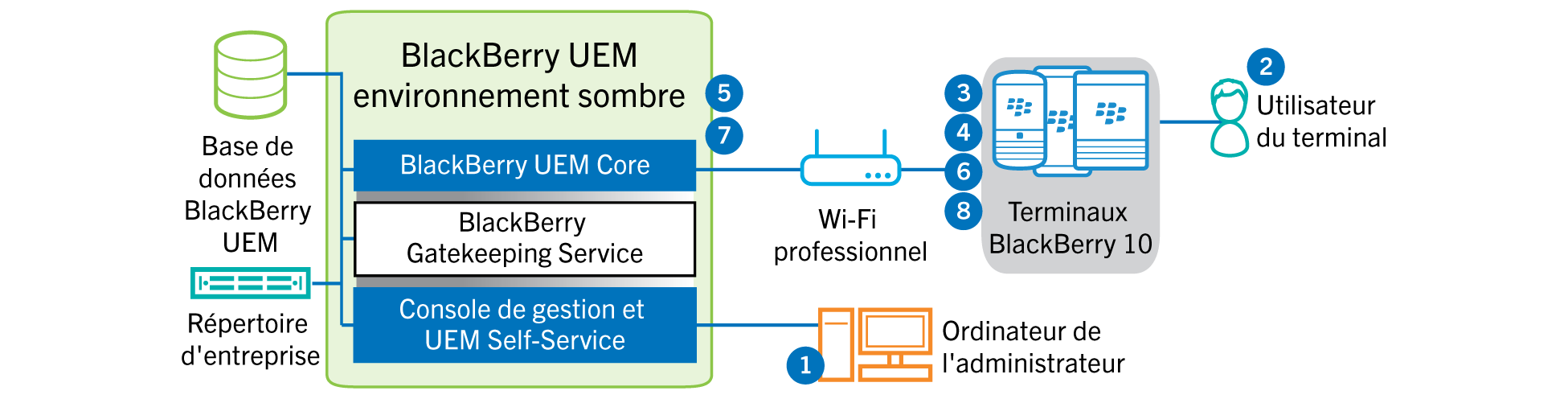

Flux de données : activation d'un terminal BlackBerry 10

BlackBerry 10

- Vous effectuez les opérations suivantes :

- Ajoutez un utilisateur àBlackBerry UEMen tant que compte d'utilisateur local ou à l'aide des informations de compte récupérées depuis votre annuaire d'entreprise.

- Attribuer un profil d'activation à l'utilisateur

- Utilisez l'une des options suivantes pour fournir les détails d'activation à l'utilisateur :

- Générez automatiquement un mot de passe d'activation du terminal et envoyez un e-mail contenant les instructions d'activation à l'utilisateur

- Définissez un mot de passe d'activation du terminal et communiquez le nom d'utilisateur et le mot de passe à l'utilisateur directement ou par e-mail.

- Communiquez l'adresse deBlackBerry UEM Self-Serviceà l'utilisateur afin qu'il puisse définir son propre mot de passe d'activation.

- L'utilisateur effectue les opérations suivantes :

- Il se connecte à votre réseauWi-Fiprofessionnel.

- Il saisit le nom d'utilisateur et le mot de passe d'activation sur le terminal

- Pour une activation «Travail et Personnel - Régulé» ou «Espace Travail uniquement», il accepte l'avis d'entreprise qui précise les conditions générales auxquelles l'utilisateur doit souscrire

- Si l'activation est une activation «Espace Travail uniquement», le terminal supprime toutes les données existantes et redémarre.

- Le terminal effectue les opérations suivantes :

- Il établit une connexion avecBlackBerry UEM.

- Il génère une clé symétrique partagée utilisée pour protéger le CSR et la réponse àBlackBerry UEMen utilisant le mot de passe d'activation ainsi que EC-SPEKE.

- Il crée un CSR et un HMAC cryptés comme suit :

- Il génère une paire de clés pour le certificat

- Il crée un CSR PKCS#10 qui inclut la clé publique de la paire de clés

- Il crypte le CSR à l'aide de la clé symétrique partagée et d'AES-256 en mode CBC avec remplissage PKCS#5

- Il calcule un code HMAC du CSR crypté à l'aide de SHA-256 et l'ajoute au CSR

- Il envoie le CSR et le HMAC cryptés àBlackBerry UEM.

- BlackBerry UEMeffectue les actions suivantes :

- Il vérifie le HMAC du CSR crypté et décrypte le CSR à l'aide de la clé symétrique partagée

- Il récupère le nom d'utilisateur, l'ID de l'espace Travail et le nom de votre organisation depuis la base de donnéesBlackBerry UEM.

- Il conditionne un certificat client à l'aide des informations récupérées et du CSR que le terminal a envoyé

- Il signe le certificat client à l'aide du certificat racine de gestion d'entreprise

- Il crypte le certificat client, le certificat racine de gestion d'entreprise et l'URL deBlackBerry UEMà l'aide de la clé symétrique partagée et d'AES-256 en mode CBC avec remplissage PKCS#5.

- Il calcule un code HMAC du certificat client crypté, le certificat racine de gestion d'entreprise et l'URL deBlackBerry UEMet l'ajoute aux données cryptées.

- Il envoie les données cryptées et le HMAC au terminal

- Le terminal effectue les opérations suivantes :

- Il vérifie le HMAC

- Il décrypte les données qu'il a reçues deBlackBerry UEM.

- Il stocke le certificat client et le certificat racine de gestion d'entreprise dans sa base de stockage de clés

- BlackBerry UEMeffectue les actions suivantes :

- Il attribue le nouveau terminal à une instanceBlackBerry UEMdans le domaine.

- Il envoie les informations de configuration, notamment les paramètres de connectivité d'entreprise, au terminal

- Le terminal envoie un message de confirmation via TLS àBlackBerry UEMpour confirmer qu'il a reçu et appliqué la stratégie informatique et les autres données et qu'il a créé l'espace Travail. Le processus d'activation est terminé.

Les protocoles de courbe elliptique utilisés pendant le processus d'activation utilisent la courbe à 521 bits recommandée par NIST.